Recentes ataques de cibersegurança na Ucrânia e Israel tiveram como alvo redes de computador utilizadas para controlar a rede de energia. Em alguns casos, esses ataques desligaram porções da rede durante condições de inverno extremamente frias. O ataque na rede de energia da Ucrânia explorou vulnerabilidades de segurança, permitindo ao invasor controle remoto bem em frente ao operador[1]. O invasor inseriu a senha comprometida do operador e abriu múltiplos disjuntores, tirando subestações inteiras do ar instantaneamente.

À medida que os invasores estão mirando em infraestruturas de energia em uma taxa alarmante, a necessidade de ser proativo em relação a invasões online para sistemas críticos está aumentando. Infelizmente, muitos computadores de sistemas de energia empregam soluções simples de antivírus que protegem contra vulnerabilidades conhecidas, não contra os ataques de dia zero que estão se tornando mais predominantes. O ataque de dia zero, definido como um ataque que é recentemente descoberto e não conhecido para a comunidade de segurança difundida, requer mais defesas, tais como o uso de listas brancas de aplicativos e rede, firewalls e gestão de acesso de usuários e treinamento. Sistema de detecção de intrusão podem auxiliar na mitigação, fornecendo monitoramento em tempo real da rede de comunicações.

Planejar e implementar gestão de cibersegurança a um sistema de energia de Controle Supervisório e Aquisição de Dados (SCADA) pode reduzir significativamente a probabilidade de vulnerabilidades no sistema. Treinar os usuários para estarem conscientes de ataques de engenharia social é preponderante para dar segurança a um sistema. Muitos invasores ganham acesso inicial a sistemas alvo realizando simples ataques de engenharia social contra vítimas desavisadas.

Técnicas Utilizadas pelos Hackers

Ataques contra sistemas críticos geralmente se originam de grupos de hacking educados e bem organizados (inclusive os politicamente motivados, espionagem corporativa ou até mesmo terrorismo estrangeiro e doméstico). Esses grupos empregam especialistas no comércio técnico e são bem versados em pistas sociais. Esses ataques frequentemente começam com reconhecimento e pesquisa em grande escala e pode durar várias semanas, meses ou até anos para planejar. A maioria dos ataques incluem uma forma de engenharia social para ganhar acesso inicial (seja local ou remoto) e então tentar quebrar barreiras utilizando vulnerabilidades conhecidas ou ataques personalizados de dia zero.

Generalizamos essas táticas em três grupos: Pessoas, Operações e Tecnologia.

Táticas de ataque podem ser agrupadas por: pessoas, operações, e tecnologia.

Quando um ataque entra na fase de execução, o invasor deve ganhar acesso a um sistema. O invasor pode usar técnicas de engenharia social (pessoas) ou técnicas relacionadas à tecnologia (hacking tradicional). A fase de planejamento inicial determina se uma conexão local ou remota é possível. Invasores que tentam conexões remoto utilizarão ferramentas amplamente disponíveis para este fim. Essas ferramentas exploram vulnerabilidades conhecidas para servidores populares da web, servidores ftp e pontos de entrada similares. As ferramentas também buscarão dispositivos de rede mal configurados (tais como firewalls ou interruptores). Também é possível ganhar acesso remoto utilizando técnicas comuns de engenharia social contra usuários autorizados do sistema. Exemplos incluem ataques de phishing em e-mails (para obter senhas), anexos maliciosos de e-mails ou links da web para vírus que fornecem portas de entrada pelos fundos para sistemas alvo.

Se um sistema não possui uma conexão à Internet, é necessário para o invasor ganhar acesso local. Em muitos casos, isto é fisicamente plugar na infraestrutura local, empregando técnicas de engenharia social. Isto pode incluir visitar o local para uma reunião e plugar na entrada de Ethernet em uma sala de espera ou conferência. Pode haver uma entrada de Ethernet disponível em equipamentos externos (em um painel de controle de gerador, por exemplo). Com um capacete e uma prancheta na mão, o invasor pode não ter aparência fora do comum ao conectar um PC a um painel de controle externo.

Sistemas críticos estão cada vez mais incorporando WI-FI na infraestrutura, criando uma nova superfície de ataque. Quando devidamente protegido, o WI-FI é razoavelmente seguro; entretanto, erros de configuração de WI-FI continuam sendo predominantes devido a limitações técnicas de dispositivos de clientes (não suportando padrões avançados de encriptação) ou o simples processo de gerenciar o acesso à rede WI-FI. Em alguns casos, integradores de sistemas ou fornecedores são alvos, pois eles provavelmente se conectaram à WI-FI de clientes alvo. Como o computador do fornecedor armazenará detalhes de conexão WI-FI, utilizar uma das técnicas de acesso acima provavelmente renderá as credenciais necessárias para fazer a conexão ao verdadeiro sistema alvo.

Uma técnica menos invasiva é carregar uma chave USB com um vírus contendo uma carga maliciosa. Simplesmente largando a chave USB no estacionamento do alvo, um usuário não treinado provavelmente encontrará a chave USB e a plugará em seu computador interno por curiosidade. A chave USB então transferirá a carga para a vítima pretendida (silenciosamente e não detectado pelo usuário). Isto pode também ser utilizado com ataques de acesso remoto (a carga do vírus instala uma porta dos fundos para fornecer acesso remoto). Esta técnica é chamada de “USB key drop” (lançamento de chave USB) e é um método de penetração muito popular e bem-sucedido.

Uma vez que um invasor ganhou acesso, o próximo passo no ataque é geralmente se certificar que eles retenham acesso. Isto geralmente envolve configurar novas contas com permissões administrativas. Isto também pode envolver abrir portas adicionais nos servidores e instalar ferramentas chamadas “rootkits” que fornecem meios de conexão caso o método inicial de acesso se torne não responsivo. Ao instalar um rootkit, também é prática comum desabilitar o software de antivírus ou adicionar regras de exclusão (para que o rootkit não seja detectado pela solução de antivírus).

Em alguns casos, o invasor pausará sem ser percebido, confiante agora de que pode retornar com cargas adicionais no futuro (utilizando os agora múltiplos meios de acesso que deram a si mesmos). O ataque pode não continuar por dias, semanas ou mais tempo.

Neste ponto, o invasor pode acessar o sistema alvo quando quiser. Isto pode incluir abrir e fechar disjuntores, alterar a configuração (inclusive a lógica de escada) de dispositivos e softwares.

Dependendo da quantidade de registro e auditoria realizados nos sistemas alvo, o invasor pode inclusive modificar as entradas de registro para mascarar ações maliciosas. Em outros casos, o invasor pode simplesmente acessar e modificar os registros para representar caos, simplesmente para trazer dúvida ao sistema de auditoria e registro inteiramente.

Em alguns ataques, é desnecessário ganhar controle do servidor para realizar o ataque pretendido. Por exemplo, se um invasor estiver ciente da lógica realizada no sistema SCADA, ele pode emular os valores de entrada para instruir o sistema SCADA para reagir com falsas informações. Em um sistema de energia, um algoritmo de derramamento de carga poderia ser acionado alimentando valores falsos ao SCADA utilizando um simples ataque de homem no meio. Neste ataque, os invasores se representam para o SCADA como um medidor de energia (utilizando um protocolo padrão da indústria, tais como o Modbus) e fornecer leituras falsas. O SCADA não saberá que o medidor de energia é um impostor (como o medidor de energia real é substituído pelos invasores). Ataques de homem do meio estão cada vez mais populares à medida que infraestruturas envelhecidas com protocolos inseguros são alvo.

Proteger contra esses ataques complexos requer atenção aos detalhes em todos os níveis da organização. As seguintes estratégias de mitigação ajudarão a proteger infraestruturas críticas.

Engenharia social: hackeando humanos

O ativo mais vulnerável em uma organização é o ser humano. A engenharia social é o método mais fácil de ganhar acesso a uma organização e é o mais predominante. Infelizmente, ataques de engenharia social são também alguns dos mais difíceis de evitar. No mínimo, todos os indivíduos deveriam ser treinados para identificar pistas de engenharia social, tais como tentativas de phishing ou tentativas de acessar áreas protegidas utilizando pretextos.

Tentativas de phishing envolvem enviar e-mails que parecem legítimos direcionando você a um site que parece legítimo (embora falso) que solicita credenciais. Sites de bancos são comumente utilizados para esse ataque. Identificar tentativas de phishing (às vezes pela estrutura ruim de frases, URLs errados ou erros ortográficos flagrantes) deveria se tornar natural a membros da organização. Esteja ciente de que tentativas de phishing estão se tornando mais sofisticadas (com e-mails que parecem muito genuínos) e você pode precisar olhar de perto para identificar uma.

A invenção de pretextos é o ato de fingir, como uma pessoa que entra na instalação alegando ser um fornecedor visitando para prestar atendimento a um equipamento. Um porteiro diligente deve verificar que eles são esperados e validar sua identificação, independentemente da história alegada pelo indivíduo. Além disso, se a pessoa é esperada, ela está trazendo algum equipamento? Eles possuem um laptop ou chave USB? Tenha em mente que indivíduos confiáveis também devem seguir a política. Por exemplo, se o computador de um fornecedor estiver comprometido, a infecção poderia ser transferida para a organização (o que poderia ser o plano do invasor como exibido acima). Se o fornecedor deve utilizar um computador nas instalações (ou dispositivo móvel), você pode fornecer um computador ou pedir a eles que verifiquem se seus equipamentos atendem às diretrizes de segurança (antivírus, políticas de grupo).

Gestão de operações: senhas e políticas

Estreitamente relacionada à engenharia social e ao fator humano está a gestão de operações. Este grupo envolve estabelecer políticas para ajudar a mitigar vetores de ataque na organização. Regras de complexidade de senhas caem nesta categoria. No mínimo, o instituto SANs recomenda uma senha de pelo menos 12 caracteres alfanuméricos (com caracteres tanto minúsculos quanto maiúsculos, pelo menos um dígito e pelo menos um caractere especial)[2]. Embora possa parecer óbvio à primeira vista, é imperativo que todas as senhas padrão sejam alteradas em todos os sistemas de hardware e software. Isto inclui todos os componentes da infraestrutura de rede, tais como firewalls, interruptores de rede gerenciados, medidores de energia e sistemas de servidor.

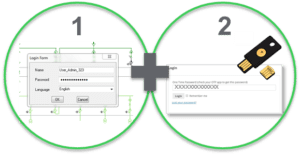

Para segurança aumentada, utilize autenticação de dois fatores (ou múltiplos fatores) no sistema SCADA. Nesse cenário, o usuário deve inserir credenciais válidas e possuir uma segunda forma de identificação. Para sistemas conectados à internet, isto pode incluir uma mensagem de texto ou e-mail com um número exclusivo. Para sistemas não conectados ou para segurança elevada em sistemas conectados, um mecanismo de dois fatores no local é utilizado.

Autenticação de dois fatores (ou múltiplos fatores) no sistema SCADA

Esta técnica envolve um dispositivo no estilo USB que é inserido e ativado durante o login. Isto também fornece segurança aumentada para conexões remoto, pois a chave exclusiva gerada pelo dispositivo USB é utilizada uma vez antes de expirar (evitando ataques de replay). Certifique-se de que o seu sistema SCADA oferece autenticação em dois fatores.

Erros de configuração de dispositivos de rede são responsáveis por uma porção substancial de ataques. Isto pode incluir regras de firewall incorretamente configuradas. Firewalls são dispositivos complexos e devem ser configurados somente por indivíduos treinados. Jamais tente “descobrir” como configurar um firewall pois isto provavelmente levará a acesso não intencional. Isto se aplica a fornecedores também; permita a um fornecedor acesso à infraestrutura de rede que ele está familiarizado e recebeu as certificações ou treinamento adequados.

Políticas em torno do acesso WI-FI devem incluir uma rede de visitantes que permaneça isolada da rede de Sistema de Controle Industrial (ICS). Esta rede isolada protegerá a rede ICS (que provavelmente terá tráfego de protocolo não protegido) de possíveis infecções remoto facilitadas por máquinas de fornecedores. Revogue credenciais de WI-FI fornecidas a fornecedores após o uso.

Realize auditoria em contas de usuários e permissões rotineiramente. Isto pode ser na forma de um relatório que lista cada conta de usuário e a função da conta (administrador, operador). Imediatamente investigue quaisquer usuários irreconhecíveis ou alterações em funções ou permissões. Investigue registros de sistemas de hardware e software para identificar qualquer tráfego ou ações irreconhecíveis. Itens irreconhecíveis nos registros podem indicar uma quebra (registros são geralmente crípticos por natureza e exigirão um olho treinado com conhecimento íntimo do(s) sistema(s) para detectar anomalias).

Sempre aplique “menos privilégio” ao designar funções de conta e permissões. Não forneça funções ou permissões por conveniência. Considere se o usuário verdadeiramente precisa de uma função ou permissão antes de conceder.

Idealmente, todos os computadores na rede são parte de um domínio (tais como Diretório Ativo da Microsoft) e adira a políticas de grupo. Isto permitirá uma administração muito mais fácil dos sistemas, bem como ajudará na auditoria de usuários e permissão. Políticas de grupo devem ser cuidadosamente aplicadas, dando a cada usuário a quantidade de acesso necessária para realizar seu trabalho com sucesso. Lembre-se de que a segurança se sobrepõe à conveniência. Por exemplo, usuários não devem ser capazes de baixar arquivos executáveis em seus computadores. Na eventualidade de eles possuírem uma necessidade legítima, eles devem abordar um membro da equipe de segurança para fazer isto para eles. Políticas de grupo também podem ser utilizadas para aplicar complexidade de senha e gestão de mudança. Certifique-se de que seu sistema SCADA seja compatível com o gerenciamento de senha através de serviços de domínio, tais como o Diretório Ativo da Microsoft.

Softwares de antivírus e outros produtos de segurança tais como Sistemas de Detecção de Intrusão e Aplicativos de Listas Brancas devem requerer uma senha para alterar a configuração ou para desabilitar o produto. Diferente de produtos de antivírus a nível de consumidor, produtos de segurança e antivírus comerciais fornecem esta habilidade (bem como a habilidade de definir políticas de grupo e administração remota). Jamais utilize softwares ou dispositivos de segurança a nível de consumidor em uma rede crítica.

Softwares e hardwares devem ser rotineiramente atualizados para incluir quaisquer atualizações de segurança conforme estabelecido pelo fornecedor. Atualizações de segurança podem estar disponíveis na forma de pacotes de serviço ou upgrades ao produto. Se estiver em dúvida, entre em contato com o fornecedor para garantir que seus sistemas tenham a versão mais recente do software com todos os patches de segurança relacionados.

Tecnologia: arquitetura para segurança

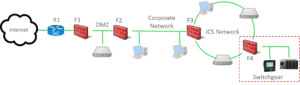

Um sistema SCADA devidamente seguro emprega uma estratégia de defesa profunda. Isto significa que múltiplas barreiras confrontam um invasor em vários níveis físicos da rede. Olhando da esquerda para a direita na imagem abaixo (para sistemas conectados à Internet), um roteador na extremidade (R1) deve ser seguido de um firewall (F1). Além deste firewall você tem o que é conhecido como DMZ. É nesta área que você tipicamente encontra servidores da web publicamente disponíveis e outros servidores. Você não encontrará servidores de sistema de controle nesta área. Além desta área, você encontrará um outro firewall (F2) que se conecta à rede corporativa. Esta área incluirá exibição de clientes, estações de trabalho corporativas e dispositivos complementares, tais como impressoras. Um terceiro firewall (F3) então se conecta à rede ICS (onde você encontra os servidores SCADA e sensor/dispositivos).

Observe que em instalações críticas, é mais comum ter uma rede ICS “com lacunas de ar” (fisicamente isolada), o que significa que não há conexão à rede corporativa ou DMZ. Além disso, algumas redes ICS possuem firewalls (F4) em cada peça de comutador no sistema elétrico, fornecendo defesa adicional em profundidade. Em alguns casos, esses sistemas previamente isolados fisicamente são conectados a outras redes por gateways unidirecionais (comumente chamados de “diodos de dados”). Esses dispositivos fornecem um caminho de comunicação de via única de hardware da rede ICS para redes externas. Isto é útil para situações onde o controle é crítico, mas relatar o uso de energia é desejado. (Gateways unidirecionais garantem tráfego de via única utilizando um único caminho ótico, em contraste a um link bidirecional conforme alcançado por cabos de fibra ótica padrão).

A seleção de firewall é crítica ao projetar para segurança. Um firewall deve compreender os protocolos que são esperados passar para proteger completamente a rede. Por exemplo, um firewall a nível comercial padrão é utilizado na extremidade enquanto um firewall de nível industrial (que possui conhecimento de protocolos industriais tais como Modbus) deve ser utilizado na rede ICS. Firewalls industriais possuem conhecimento de protocolos industriais tais como Modbus, e podem realizar Inspeção Profunda de Pacotes (DPI) de dados para proteger ainda mais a rede. Para realizar DPI, o firewall desmonta e analisa cada pacote para determinar se os dados são legítimos para o protocolo e se faz sentido dentro da sessão. Tenha em mente que firewalls não são iguais e a qualidade da proteção DPI variará consideravelmente entre modelos ou fabricantes.

O design de segurança adequado também inclui a segurança física da rede. Todos os pontos de acesso ao sistema estão dentro de uma área segura? Quaisquer dispositivos externos (tais como geradores, comutador externo ou unidades de tratamento de ar) estão fornecendo acesso não intencional e não protegido à rede? Esses dispositivos devem ser fisicamente assegurados e com alarme para garantir que a rede não seja acessada. Gabinetes de rede e invólucros de servidor devem permanecer trancados e os processos devem garantir que somente pessoas autorizadas tenham acesso.

A segurança de rede deve ser complementada por um Sistema de Detecção de Intrusão (IDS) ou um Sistema de Prevenção de Intrusão (IPS). Este sistema monitora o tráfego de rede em modo passivo e emite um alarme se detectar clientes não reconhecidos ou tráfego anormal.

Os servidores devem ser cuidadosamente configurados para limitar o acesso remoto. Todas as entradas não utilizadas devem ser fechadas. Deve ser bem compreendido por que qualquer entrada está aberta em um servidor. Por exemplo, o tráfego da web é geralmente na entrada 80. Se um servidor possui a entrada 80 aberta e não há clientes da web esperados ou sendo utilizados na solução, a entrada 80 deve ser fechada. Para reiterar, você deve somente abrir uma entrada se a funcionalidade for necessária, não se estiver meramente presente.

Todos os computadores na rede ICS (incluindo servidores) devem incluir o uso de listas brancas em aplicação para reduzir a possibilidade de ataques por infecção. Um componente de lista branca de uma aplicação requer que todos os processos ativos e arquivos acessados estejam presentes na “lista branca”. Qualquer processo ou arquivo desconhecido é impedido de execução ou acesso. Isto é crítico para proteger contra-ataques de dia zero ou métodos personalizados (pois o antivírus sozinho não é capaz de parar esses ataques avançados). Certifique-se de que o seu sistema SCADA seja compatível o uso de listas brancas.

A rede ICS também deve ser protegida contra-ataques de USB. Devido à prevalência de redes ICS fisicamente isoladas, ataques USB são populares contra essas instalações críticas. Além de treinamento de conscientização de engenharia social, medidas adicionais podem ser tomadas para evitar esses ataques. Políticas de grupo podem ser estabelecidas para evitar que dispositivos USB sejam automaticamente carregados nos computadores. Entradas USB não utilizadas podem ser desabilitadas na BIOS de alguns computadores (ou desplugadas das placas mãe de outros). Em circunstâncias extremas, preencher uma entrada USB com adesivo a fará permanentemente inútil. Tenha em mente que dispositivos USB podem não ser um dispositivo de armazenamento. Algumas novas ferramentas de hacking estão disponíveis, que imitam um teclado (para evitar as políticas de grupo que bloqueiam dispositivos de armazenamento). O ponto aqui é que as políticas de grupo não são suficientes sozinhas.

Conclusão

Assegurar sistemas de controle e monitoramento de energia crítica começa com treinamento de seus usuários para identificar tentativas de engenharia social e evitar o acesso malicioso. Complemente isto executando políticas de segurança bem definidas, conforme descrito, e permaneça diligente com auditorias e monitoramento e atualizações de sistema. Por fim, acione uma arquitetura impulsionada pela segurança como exibido para minimizar vulnerabilidades aos sistemas críticos.

Adicione um comentário